세계 각국은 사이버안보를 국가안보의 핵심과제로 간주하고 사이버 대응 역량 강화에 속도를 내고 있습니다. 사이버안보 분야에서 앞서가는 미국은 국방 관련 정보 보호를 위해 CMMC 제도를 도입하여 방위산업계의 사이버보안 체계 강화를 의무화했습니다.

CMMC는 미 국방부 계약업체가 보유한 민감한 정보를 사이버 위협으로부터 보호하기 위해 개발된 사이버보안 성숙도 모델 인증(Cybersecurity Maturity Model Certification) 제도입니다. 2024년 10월 CMMC 프로그램(32 CFR 170) 최종 규칙이 발표되고, 같은 해 12월 CMMC 프로그램 최종 규칙이 발효되면서 CMMC 제도가 본격적으로 시작되었습니다.

CMMC 목적CMMC는 미 국방부가 계약업체 및 협력업체에 공유하는 두 가지 유형의 민감한 정보를 보호하기 위해 설계되었습니다.

- 통제필요정보(Controlled Unclassified Information, CUI)

“미국 정부가 생성 또는 보유하거나, 기관이 정부를 위해 또는 정부를 대신하여 생성 또는 보유하는 정보로서, 법률, 규정 또는 정부 차원의 정책에 따라 기관이 보호 또는 배포 통제를 사용하여 처리하도록 요구하거나 허용하는 정보”를 의미합니다. 즉, 기밀은 아니지만 미국정부 정책에 따라 보호가 필요한 정보를 말합니다.

- 연방계약정보(Federal Contract Information, FCI)

“미국 정부에 대한 제품 또는 서비스를 개발 또는 제공하기 위한 계약에 따라 정부가 제공하거나 생성한, 대중에 공개되지 않는 정보”를 의미합니다. 정부가 대중에게 제공하는 정보(예: 공개 웹사이트에 있는 정보 등)나 비용 지급 처리에 필요한 것과 같은 간단한 거래 정보는 해당하지 않습니다.

CMMC 필요성- 미 국방 계약 참여의 필수 조건

CMMC 준수는 단순 사이버보안 문제가 아니라 국방 계약 분야에서의 경쟁력 유지를 위한 필수 요건입니다. 미 국방부와 계약 중이거나 계약에 참여하려는 모든 기업과 그 협력업체는 계약을 통해 공유 받는 정보의 유형에 따라 적절한 CMMC 레벨 지위를 획득해야 합니다.

- 비즈니스 기회 확보

CMMC 적용을 통해 미 국방 사업의 비즈니스 기회를 확대할 수 있습니다. 조기 적용을 통해 시장을 선점하고, 고객과 파트너 사에게 사이버보안 신뢰성을 입증할 수 있습니다.

- 조직의 보안 강화

CMMC는 조직 내부의 보안 체계를 강화하여 포괄적인 사이버보안 프레임워크를 구축하고, 사이버 위협에 대한 예방 및 대응 능력을 향상시켜 조직 전체에 보안 문화를 정착할 수 있습니다.

CMMC 구성- CMMC 레벨

CMMC 모델은 계층화된 구조를 가지고 있으며, 이는 계약업체(및 협력업체)가 연방계약정보나 및 통제필요정보와 같이 취급하는 정보 유형에 따라 성숙도 레벨이 구분됩니다.

- 레벨 1

연방계약정보(FCI) 보호에 중점을 두며, 일반적으로 미연방획득규정(FAR) 조항이라고 불리는 연방규정집 48장 52.204-21에 명시된 15가지 기본 보호 요건에 해당하는 보안 요구사항으로 구성됩니다.

CMMC 레벨 1은 매년 자체심사를 수행하고, 매년 확인서를 제출해야 합니다.

- 레벨 2

통제필요정보(CUI) 보호에 중점을 두며, 미국립표준기술연구소 특별 간행물(NIST SP) 800-171, 2차 개정판에 명시된 110개의 보안 요구사항으로 구성됩니다.

CMMC 레벨 2는 3년마다 CMMC 심사기관(C3PAO)을 통해 인증심사를 받아야 합니다. 일부 프로그램에 대해서는 자체심사를 허용합니다. 레벨 1과 마찬가지로 매년 확인서를 제출해야 합니다.

- 레벨 3

통제필요정보(CUI) 보호에 중점을 두며, 미국립표준기술연구소 특별 간행물 800-172에 명시된 24개 보안 요구사항을 포함하여 구성됩니다.

CMMC 레벨 3는 3년마다 미 국방부 산하 조직인 방위산업계 사이버보안 심사센터(DIBCAC)를 통해 심사를 받아야 하며, 매년 확인서를 제출해야 합니다.

- CMMC 도메인

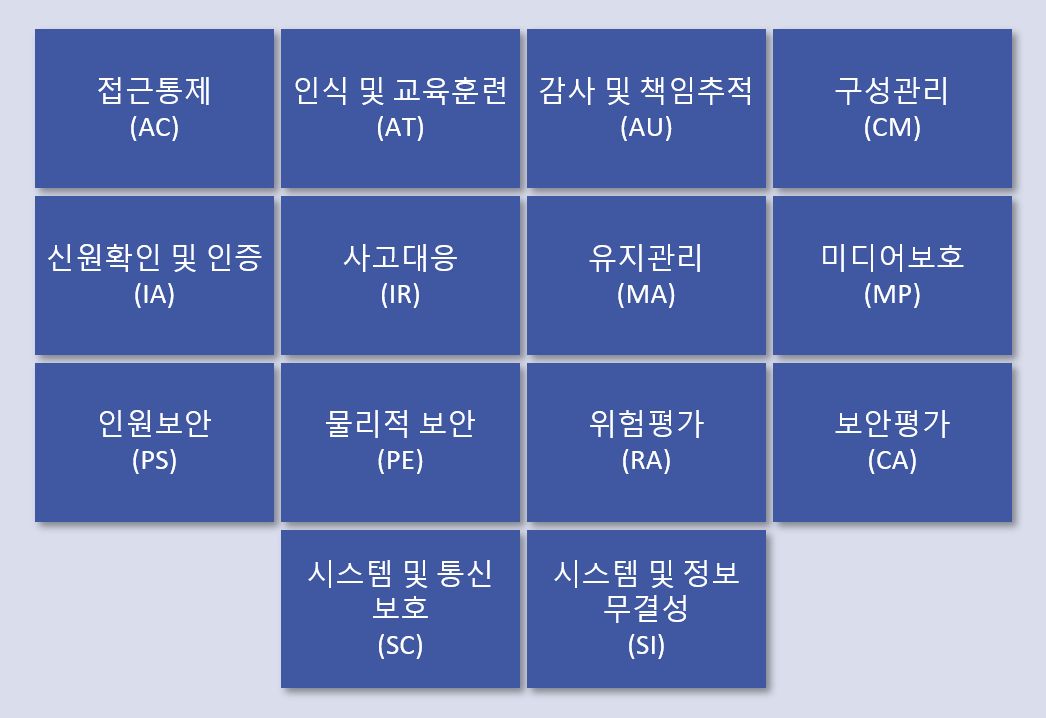

CMMC는 미국립표준기술연구소 특별 간행물 800-171, 2차 개정판에서 지정한 요구사항에 대응하는 14개 도메인으로 구성됩니다.

[CMMC 14개 도메인]

[CMMC 도메인 별 설명 및 요구사항 수]

| 도메인 | 설명 | 요구사항 수 | ||

|---|---|---|---|---|

| 레벨1 | 레벨2 | 레벨3 | ||

| 접근통제 (Access Control , AC) |

인가된 사용자, 장치, 프로세스만이 정보 시스템에 접근할 수 있도록 통제 | 4 | 22 | 24 |

| 인식 및 교육훈련 (Awareness and Training, AT) |

모든 직원이 사이버보안 위험과 책임에 대해 인지하고, 통제필요정보를 안전하게 다루는 방법을 숙지하도록 교육 | – | 3 | 5 |

| 감사 및 책임추적 (Audit and Accountability, AU) |

정보 시스템 활동을 추적하고, 사용자 활동에 대한 책임을 확보하며, 보안 이벤트 발생 시 감사 로그를 통해 분석 | – | 9 | 9 |

| 구성관리 (Configuration Management, CM) |

정보 시스템의 보안 구성을 설정하고 유지하며, 시스템 변경 사항을 통제하고 승인 | – | 9 | 12 |

| 신원확인 및 인증 (Identification and Authentication, IA) |

정보 시스템에 접근하려는 사용자 및 장치의 신원을 확인하고 검증 | 2 | 11 | 13 |

| 사고대응 (Incident Response, IR) |

사이버보안 사고에 대비하고, 사고 발생 시 탐지, 분석, 봉쇄, 복구, 보고 수행 | – | 3 | 5 |

| 유지관리 (Maintenance, MA) |

조직 시스템에 대한 유지보수를 적시에 인가된 방식으로 수행 | – | 6 | 6 |

| 미디어 보호 (Media Protection, MP) |

연방계약정보와 통제필요정보가 저장되거나 전송되는 미디어를 안전하게 보호하고 통제 | 1 | 9 | 9 |

| 인원보안 (Personnel Security, PS) |

통제필요정보에 접근하는 인력이 신뢰할 수 있고 적절하게 심사되었음을 보장 | – | 2 | 3 |

| 물리적 보호 (Physical Protection, PE) |

연방계약정보와 통제필요정보가 보관되거나 처리되는 시설 및 시스템에 대한 물리적 접근을 통제하고 보호 | 2 | 6 | 6 |

| 위험평가 (Risk Assessment, RA) |

정보 시스템과 데이터에 대한 위험을 식별, 평가, 관리하고 파악 | – | 3 | 10 |

| 보안평가 (Security Assessment, CA) |

시스템 보안 계획을 개발하고 관리하며, 보안 통제가 효과적으로 구현되었는지 평가 | – | 4 | 5 |

| 시스템 및 통신보호 (System and Communications Protection, SC) |

정보 시스템 및 통신을 보호하여 무단 접근, 사용, 수정 등으로부터 데이터를 보호 | 2 | 16 | 17 |

| 시스템 및 정보 무결성 (System and Information Integrity, SI) |

정보 시스템과 정보의 무결성을 유지하여 무단 변경, 손상으로부터 보호하고, 악성 코드 및 위협 탐지 및 완화 | 4 | 7 | 10 |

국내의 경우, 사이버보안을 위한 전문가를 양성하고 관련 기술을 개발하는 데에는 관심을 보이고 있으나 사이버보안 역량을 강화해 나가는 데 필요한 프로세스에는 상대적으로 소홀합니다. 사이버보안 사고의 대부분이 프로세스 부재와 인력관리 미흡으로 발생하고 있다는 점을 고려할 때, 사이버보안을 실행하기 위한 프로세스는 꼭 필요합니다.

티큐엠에스는 이러한 현실을 고려하여 CMMC 기반의 사이버보안 프로세스 개선 컨설팅을 제공합니다.

CMMC에 대한 보다 상세한 정보를 원하시면, 티큐엠에스 대표메일(tqms@tqms.co.kr)로 문의하시기 바랍니다.